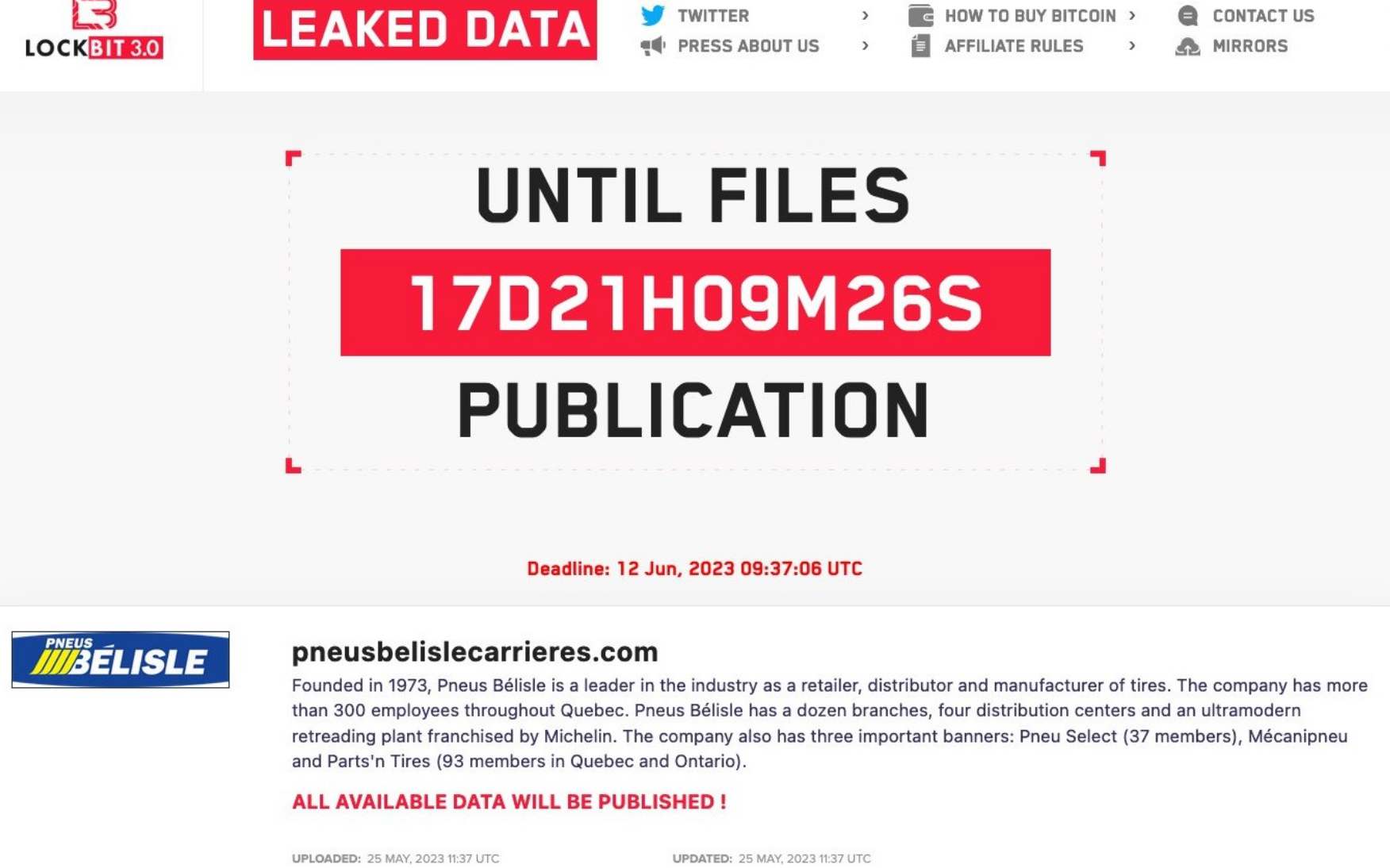

Baru-baru ini, Indonesia dihebohkan dengan gangguan layanan ATM dan Mobile Banking Bank Syariah Indonesia (BSI). Yang mengejutkan, kelompok ransomware LockBit 3.0 mengaku bertanggung jawab atas serangan tersebut. Kabar ini muncul melalui akun Twitter @darktracer_int yang mengungkap bahwa geng peretas LockBit mengklaim diri mereka sebagai dalang di balik gangguan semua layanan BSI.

Apa Itu Ransomware LockBit 3.0?

Menurut SOCRadar, LockBit 3.0 adalah kelompok Ransomware-as-a-Service (RaaS) yang melanjutkan warisan LockBit dan LockBit 2.0. Sejak Januari 2020, LockBit telah menerapkan pendekatan ransomware berbasis afiliasi, di mana afiliasi mereka menggunakan berbagai taktik untuk menyerang bisnis dan infrastruktur penting organisasi.

LockBit sangat aktif dalam menerapkan model pemerasan ganda, menggunakan broker akses awal sebagai afiliasi, dan beriklan di forum-forum peretas. Mereka bahkan diketahui merekrut orang dalam dan mengadakan kontes di forum untuk merekrut peretas berbakat. Kebijakan ekspansionis seperti itu telah menarik banyak afiliasi, mengakibatkan ribuan entitas menjadi korban, dan mereka terus melakukan tindakan jahat.

baca Juga : Mengenal Apa itu Ransomware: Cara Kerja dan Tips Pencegahannya

LockBit Black, yang juga dikenal sebagai LockBit 3.0, muncul sebagai varian terbaru LockBit sejak Juli 2022. Salah satu perbedaan utama dengan versi sebelumnya adalah kemampuan untuk menyesuaikan berbagai opsi selama kompilasi dan eksekusi payload. LockBit 3.0 menggunakan pendekatan modular dan mengenkripsi payload hingga saat eksekusi, sehingga menciptakan hambatan signifikan dalam analisis dan deteksi malware.

Target LockBit 3.0

LockBit 3.0 menginfeksi sistem target jika bahasa yang digunakan tidak ada dalam daftar pengecualian. Bahasa yang dikecualikan termasuk bahasa lokal dari negara-negara yang dipengaruhi oleh Rusia dan bahasa negara-negara sekutu Rusia.

Untuk memastikan lokasi sistem yang ditargetkan, ransomware LockBit menggunakan fungsi berikut:

Ransomware ini memeriksa hasil persilangan dengan sekumpulan negara, dan jika bahasa lokal tidak cocok dengan negara yang ditentukan, malware akan melanjutkan ke langkah verifikasi berikutnya. Beberapa bahasa yang dikecualikan adalah Rumania (Moldova), Arab (Suriah), dan Tatar (Rusia), namun ini bukan daftar lengkap.

Meskipun kelompok ransomware ini mengklaim tidak terlibat dalam politik, banyak target mereka tampaknya adalah NATO dan negara-negara sekutu. Menurut data SOCRadar, sekitar setengah dari serangan dengan varian LockBit 3.0 melibatkan perusahaan di Amerika Serikat.

Peringatan dari Platform SOCRadar

Serangan ransomware meningkat setiap tahunnya. Salah satu kelompok, Grup Ransomware LockBit, bertanggung jawab atas lebih dari sepertiga dari semua serangan ransomware pada paruh kedua tahun sebelumnya dan kuartal pertama tahun 2023.

Grup Ransomware LockBit pertama kali ditemukan pada September 2019, menjadi grup ransomware paling aktif pada tahun 2022 setelah kelompok Conti bubar, dan pada kuartal pertama tahun 2023, mereka tetap menjadi grup ransomware paling aktif. Grup ini memiliki lebih dari 1500 catatan pengumuman korban di platform SOCRadar dan mencatat rekor sebagai grup ransomware paling aktif pada kuartal pertama tahun 2023 dengan lebih dari 300 korban yang diumumkan.

Baca Juga : WEBINAR Keamanan Jaringan – ETHICAL WEB APPLICATION HACKING & SECURITY

Atento, perusahaan CRM, melaporkan dampak serangan LockBit sebesar 42,1 juta dolar AS dalam laporan keuangan mereka pada tahun 2021. Kerugian tersebut terdiri dari kehilangan pendapatan sebesar 34,8 juta dolar AS dan biaya mitigasi sebesar 7,3 juta dolar AS. Meskipun angka-angka ini dapat bervariasi dari satu perusahaan ke perusahaan lainnya, total kerugian finansial akibat tindakan jahat LockBit dapat mencapai miliaran dolar.

Peneliti keamanan juga menemukan jenis baru dan bukti bahwa kelompok yang bertanggung jawab atas LockBit 3.0 berencana untuk memperluas kemampuan infeksi malware mereka. Selain menargetkan server Windows, Linux, dan VMware ESXi, versi baru yang diduga dari enkripsi LockBit telah diidentifikasi yang juga dapat memengaruhi macOS, ARM, FreeBSD, MIPS, dan CPU SPARC.

Dengan adanya jumlah serangan dari kelompok ini yang sudah cukup besar, kemungkinan mereka akan terus meningkatkan jumlah perangkat yang menjadi target mereka, yang berpotensi menyebabkan lonjakan serangan LockBit yang signifikan.